Un nouveau règlement machine mieux adapté aux enjeux de la cybersécurité via le CRA

La cybersécurité est un sujet avec lequel les entreprises industrielles doivent désormais composer. Il en va de l’intégrité de leurs infrastructures comme de celle des produits qu’elles commercialisent. Le nouveau Règlement machine devrait permettre aux constructeurs d’équipements de mieux appréhender les enjeux de la cybersécurité, notamment grâce au règlement de référence en la matière : le Cyber Resilience Act ou « CRA ».

Un nouveau cadre réglementaire pour une cybersécurité mieux définie

Chacun en est conscient et l’actualité le rappelle régulièrement : les cybercriminels profitent des failles sécurité dans les systèmes numériques pour diriger des attaques virulentes et massives vers des cibles toujours plus nombreuses parmi les entreprises, les institutions et les particuliers.

C’est dans ce contexte que l’Union Européenne renforce la règlementation en matière de sécurité des données, afin de protéger son espace économique et sa démocratie. Aussi contraignant soit-il pour les acteurs concernés, le nouveau cadre réglementaire a l’avantage de fixer les mêmes règles pour tous. Sur le plan commercial, la conformité à ses exigences est incontournable pour accéder au marché européen. Sur le plan technique, l’obligation aux fabricants d’élever la sécurité de leurs produits et services au plus haut niveau leur permet dans le même temps d’exiger le même niveau de garantie de leurs fournisseurs. En l’occurrence, le Règlement sur la cyberrésilience ou CRA, en amont du Règlement machine, offre aux constructeurs d’équipements une base pour la mise en conformité, en disposant de composant et de systèmes plus sûrs.

Que garantit un produit « conforme CRA » ?

Le règlement (UE) 2024/2847 (ou Règlement sur la cyberrésilience), fixe les exigences de cybersécurité horizontales pour les produits comportant des éléments numériques.

Incluant les systèmes de contrôle industriel, il impose aux fabricants, aux éditeurs, aux intégrateurs mais également aux distributeurs et aux importateurs de tels systèmes de garantir un produit :

- Sûr par conception : selon la méthode établie de l’évaluation des risques, le produit ne présente aucune faille de sécurité connue au moment de sa commercialisation et fournit un niveau de protection à l’état de l’art.

- Résilient contre les cybermenaces : La correction d’une vulnérabilité, gratuite pour l’utilisateur, est obligatoire sur toute la période de support du produit, avec une durée légale minimum de 5 ans. Par ailleurs le fabricant est tenu de signaler tout incident critique de sécurité et toute exploitation de failles de sécurité dans les vingt-quatre heures.

- Capable de fournir une protection continue tout au long de son cycle de vie : le fabricant procède régulièrement à des tests de vulnérabilité et, le cas échéant, y remédie.

En ce qui concerne les distributeurs et les importateurs, ceux-ci ont la responsabilité de vérifier la conformité du produit au marquage CE, notamment qu’une évaluation des risques a bien été réalisée, ainsi que son étiquetage et la documentation fournie.

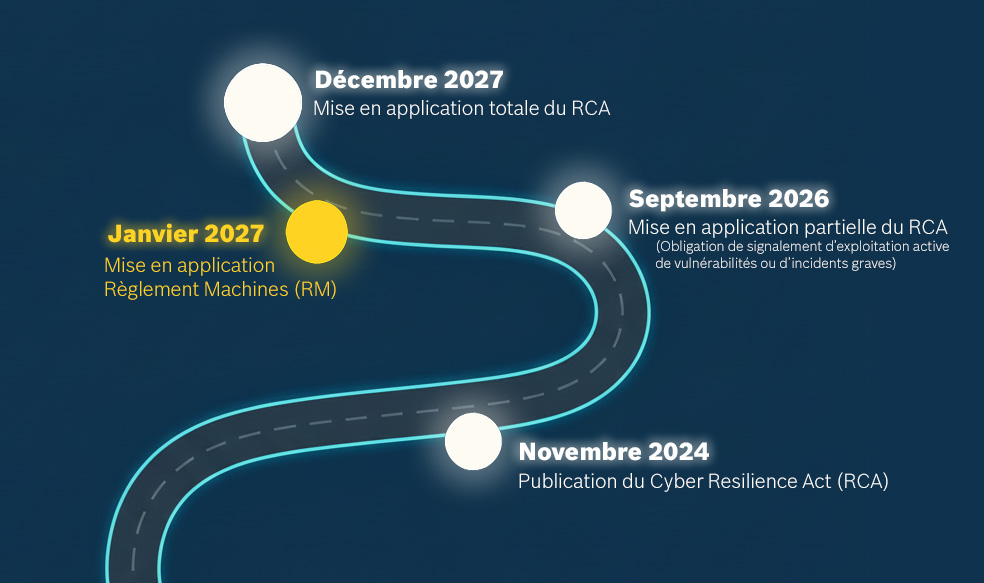

Le règlement sur la cyberrésilience, qui entrera en application le 11 décembre 2027, impose toutefois l’obligation de signaler les vulnérabilités activement exploitées et les incidents graves dès le 11 septembre 2026.

Mettre en œuvre une machine « cybersecure » conforme au règlement machine

Quelles obligations pour les constructeurs de machines ?

La cybersécurité constitue l’une des évolutions majeures du règlement (UE) 2023/1230, dit « règlement machine », qui remplace la directive 2006/42/CE. Applicable directement dans tous les États membres à partir du 20 janvier 2027, ce règlement, en vigueur depuis juillet 2023, reconnaît la cybermenace comme une source de danger à part entière pour la sécurité des machines.

Les fabricants et intégrateurs doivent désormais garantir une protection contre toute forme de corruption — accidentelle ou intentionnelle — du matériel, des logiciels et des données essentiels à la conformité de la machine. Le règlement impose notamment que :

- La connexion d’un dispositif externe, local ou distant, ne puisse générer une situation dangereuse ;

- Les composants matériels assurant la transmission ou l’accès à des logiciels critiques soient protégés et puissent témoigner de toute intervention, légitime ou non ;

- Les logiciels indispensables au fonctionnement sûr de la machine soient clairement identifiés, protégés et surveillés ;

- L’ensemble des logiciels installés, nécessaires à une utilisation en sécurité, puissent être listés à tout moment sous une forme accessible ;

- Toute modification, intrusion ou tentative d’altération du logiciel soit enregistrée.

Ces exigences marquent une intégration explicite et structurée de la cybersécurité dans la conception, la construction et le maintien en conditions de sécurité des machines.

Comme pour la sécurité fonctionnelle, les constructeurs vont devoir prendre en compte de nouveaux paramètres pour mettre en place un dispositif approprié. Pour ne citer que quelques exemples :

En amont de la conception :

- Réaliser une évaluation des risques cybers

- Sélectionner des composants conformes au CRA (Automate, IHM, IPC, entraînements etc..)

- Définir une architecture matérielle et logicielle sécurisée

Lors de la conception :

- Programmer les systèmes en respectant certaines règles comme la vérification des valeurs d’entrées d’un PLC pour qu’elles ne soient pas en dehors de la plage du process

- Désactiver les ports et les protocoles de communication inutiles

Sur toute la durée du support client :

- Réaliser des tests de pénétration et de piratage de l’équipement ./.

- Surveiller l’état des composants de la machine

- Vérifier le firmware et la version du code du PLC

Répondre aux exigences du règlement machine plus facilement avec les solutions Rexroth

La plateforme d’automatisation ctrlX AUTOMATION facilite la mise en œuvre de la sécurité des données au sein des équipements. Dès le début de sa conception en 2016, Bosch Rexroth a pris en compte la nécessité de la rendre sûre en termes de cybersécurité.

A commencer par le système d’exploitation ctrlX OS basé sur LINUX Ubuntu Core. Ce système d’exploitation, minimaliste et sécurisé, optimisé pour les systèmes embarqués, s’appuie sur la technologie des « snaps » (applications conteneurisées) pour faciliter les mises à jour et renforcer la sécurité. Bien avant l’entrée en vigueur du CRA, ctrlX OS a été certifié selon la norme IEC 62443-4-2, SL2 (ou niveau de sécurité 2 : protection contre les actes intentionnels malveillants) par le TÜV Rheinland.

L’intégration de la sécurité à tous les niveaux du système suit les exigences horizontales de cybersécurité du CRA. Par exemple :

Configuration sûre par défaut :

- Politique stricte de gestion des mots de passe

Par exemple : changement du mot de passe obligatoire après la première connexion

Gestion utilisateur et contrôle d’accès :

- Gestion granulaire des utilisateurs avec des droits d’accès basés sur des rôles.

Par exemple : un accès aux logs en « lecture » seulement

- Possibilité d’une gestion utilisateurs centralisée via LDAP ou RADIUS

- Règle pour les mots de passe exigeant un nombre minimum et une complexité de caractères

Surveillance et documentation des événements liés à la sécurité :

- Enregistrement détaillé d’événements comme les tentatives de connexion échouées

- Consignation des échecs de connexion et des activités utilisateurs dans le log book

Protection de la confidentialité et de l’intégrité des données :

- Chiffrement TLS pour des connexions cryptées et authentification sécurisée

- Gestion et mise à jour des certificats pour protéger les données contre l’interception et la manipulation frauduleuse

Gestion de la vulnérabilité :

- Procédures rigoureuses du groupe Bosch en matière de gestion de la vulnérabilité

- Soutien de la divulgation coordonnée des vulnérabilités (CVD)

- Disponibilité des mises à jour de sécurité pour les vulnérabilités connues

- Accès aux alertes régulières de sécurité et aux mises à jour de firmware

D’autres extensions sont disponibles sur ctrlX OS Store pour renforcer la sécurité des machines selon l’usage prévu :

- L’application Firewall pour réduire aux maximum le risque de failles de sécurité.

- L’application Security Scanner pour un inventaire complet de tous les composants ainsi qu’une évaluation de l’état de l’équipement avant sa mise en réseau.

- L’application VPN client pour garantir la maintenance et l’accès à distance sécurisés depuis un réseau externe.

En accord avec la politique rigoureuse et la longue expérience du Groupe Bosch en matière de sécurité des données, Bosch Rexroth poursuit un développement continu pour prévenir les nouveaux types et méthodes de cyberattaques. Avec ctlrX OS, les constructeurs d’équipement peuvent mettre en œuvre des dispositifs de sécurité appropriés et en toute confiance.

Calendrier du règlement machine et du règlement sur la cyberrésilience